目次

あなたのような読者が、MUOを支えています。当サイトのリンクを利用して購入された場合、アフィリエイト報酬を得ることがあります。続きを読む

キーロガー、クリプトジャッカー、スパイウェア、ルートキットはすべて、ハッカーが被害者のデバイスを感染させるために使用するマルウェアの一種です。これらの感染には、ハッカーが被害者のコンピュータにリモートで接続できるものもあれば、被害者のキーストロークを監視したり、システムのリソースを使用したり、単に対象者の活動をスパイしたりするものもあります。

Windowsデバイスがハッキングされた可能性があると思われる場合、それを確認するための実践的な手順をご紹介します。

スタートする前に

その後、Microsoft Defender または普段使用している信頼できるサードパーティのアンチウイルスソフトウェアを使用して、デバイスのマルウェアスキャンを実行します。このステップでは、デバイス内の軽い感染を検出して自動的に除去することができ、より深刻な感染やセキュリティ侵害を探す際に気を取られることがなくなります。

不要なプロセスをすべて終了させ、マルウェアスキャンを実施したら、システムに潜む悪意のあるプログラムを探し始めることができます。

スパイウェアやハッキングを防ぐために端末を検査する方法

現代では、マルウェアは被害者のコンピュータ上で積極的に(しかし密かに)動作するようにプログラムされているのが普通です。例えば、クリプトジャッカーは被害者のコンピュータリソースを暗号マイニングに利用し、キーロガーはキーストロークを監視してログイン情報を収集し、スパイウェアはユーザーの活動をリアルタイムで追跡してハッカーと共有します。

これらのマルウェアはいずれも、ハッカーのサーバーへのリモート接続に依存しており、そこでデータの送信やマイニングソフトウェアの実行など、ハッカーが達成しようとしていることは何でも可能です。私たちのデバイスで確立されたこれらの疑わしい接続を識別することにより、私たちのデバイスが実際に侵害されているかどうかを判断することができます。

1.不審な接続を確認する

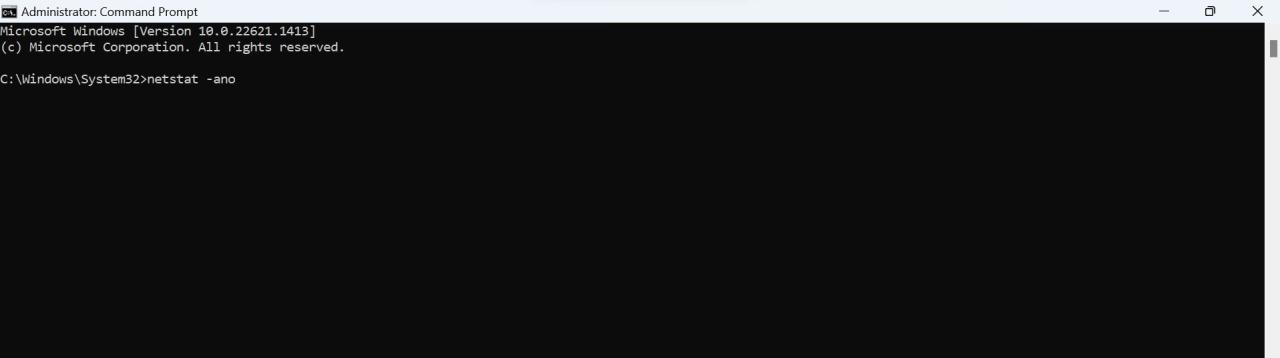

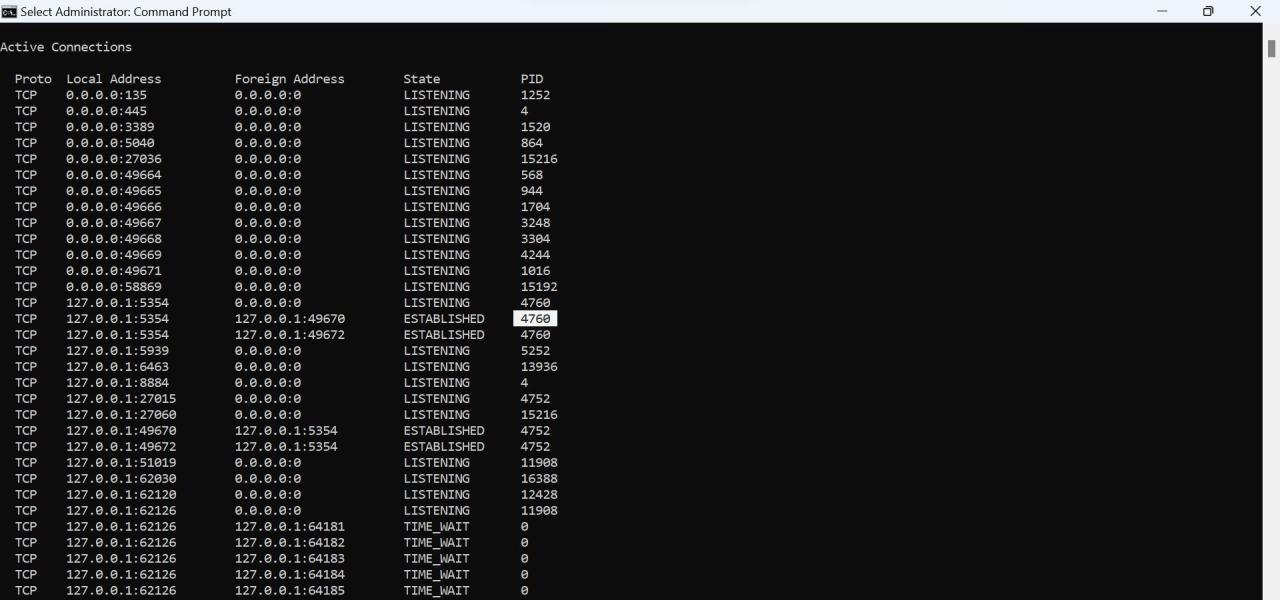

パソコンで怪しい接続を確認する方法はいくつかありますが、今回紹介する方法は、Windowsに内蔵されているコマンドプロンプトと呼ばれるユーティリティを使用します。ここでは、コマンドプロンプトを使用して、お使いのデバイスに設定されているリモート接続を見つける方法を説明します:

上記のコマンドは、アプリ、プログラム、サービスがリモートホストに確立したすべてのTCP接続を表示します。

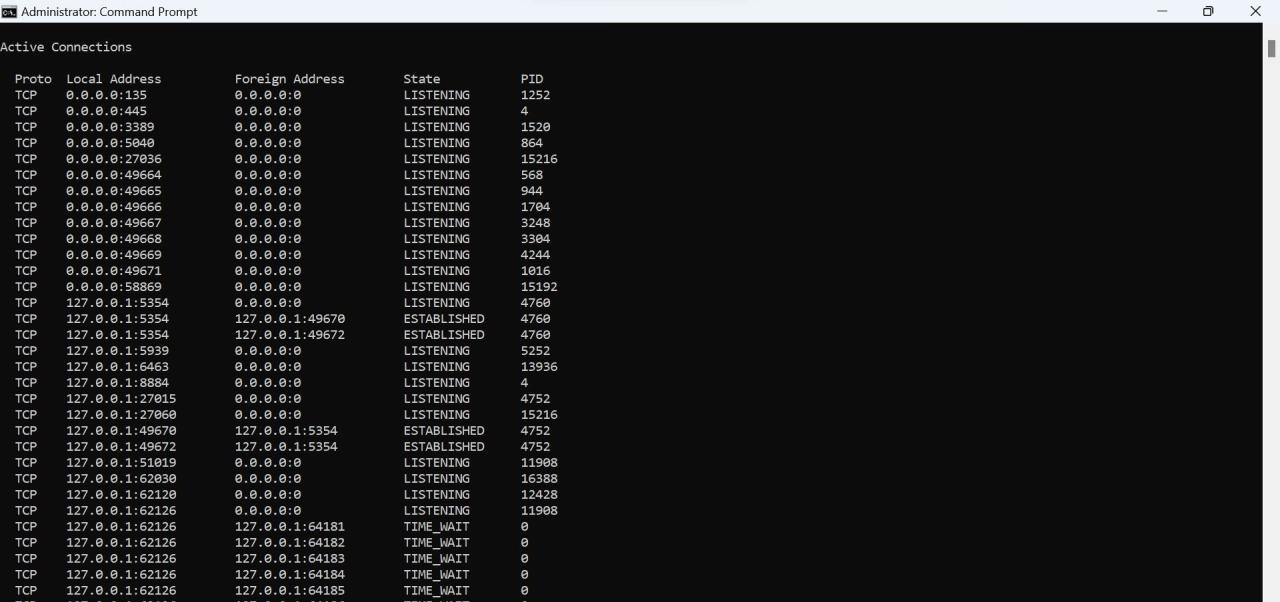

主に「状態」の欄に注目し、3つの主要な用語が書かれていることを確認してください:Established」「Listening」「Time_Wait」です。この3つのうち、状態が「Established」となっている接続に注目します。f}Established"状態は、コンピュータとリモートIPアドレスの間のリアルタイムの接続を示します。

確立された接続がたくさん表示されても、慌てないでください。ほとんどの場合、これらの接続は、GoogleやMicrosoftなど、あなたが利用しているサービスの会社のサーバーに接続されています。しかし、これらの接続をそれぞれ個別に分析する必要があります。そうすることで、ハッカーのサーバーに怪しい接続が行われているかどうかを判断することができます。

次のステップでnetstatの情報を使用しますので、コマンドプロンプトは閉じないでください。

2.怪しいと思われるコネクションを分析する

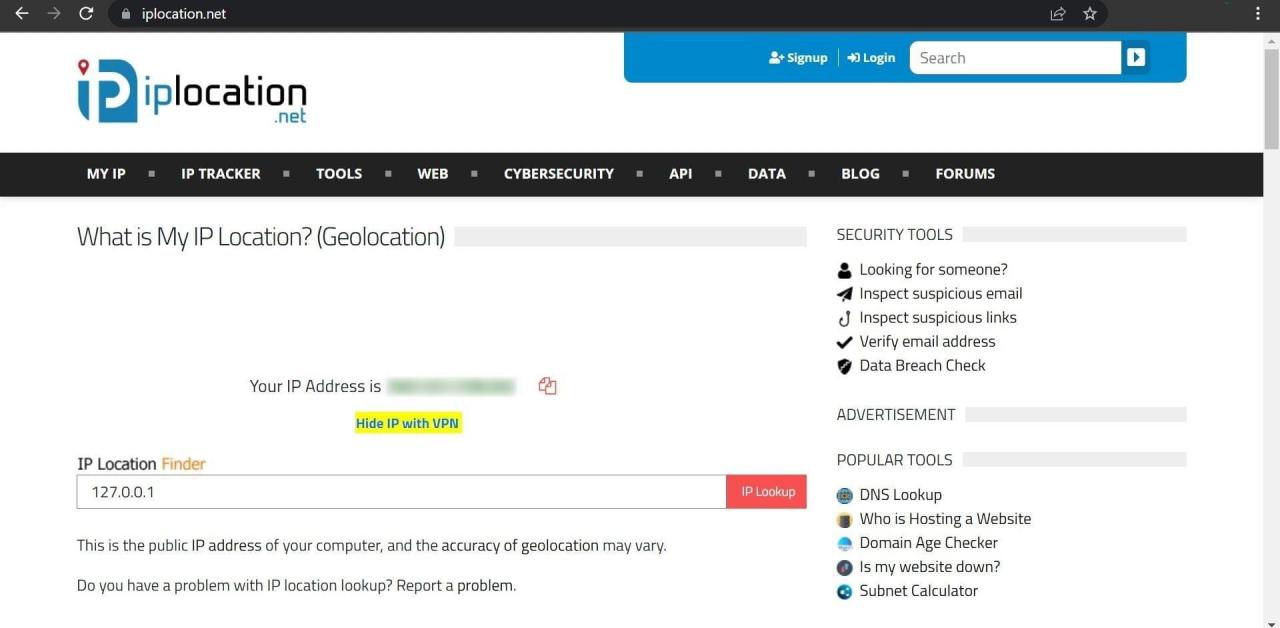

ここでは、不審な接続を分析する方法を紹介します':

このウェブサイトでは、IPアドレスに関する情報を提供します。このIPアドレスを使用しているISPや団体を確認します。IPアドレスがGoogle LLC、Microsoft Corporationなど、あなたが利用しているサービスが有名な企業に属している場合は、心配する必要はないでしょう。

しかし、ここに記載されている会社のうち、自分が利用していない怪しい会社があった場合、誰かがあなたをスパイしている可能性が高いです。このため、このアドレスを使ってリモート接続しているプロセスやサービスを特定し、悪意のあるものでないことを確認する必要があります。

3.悪意のあるプロセスの発見と分析

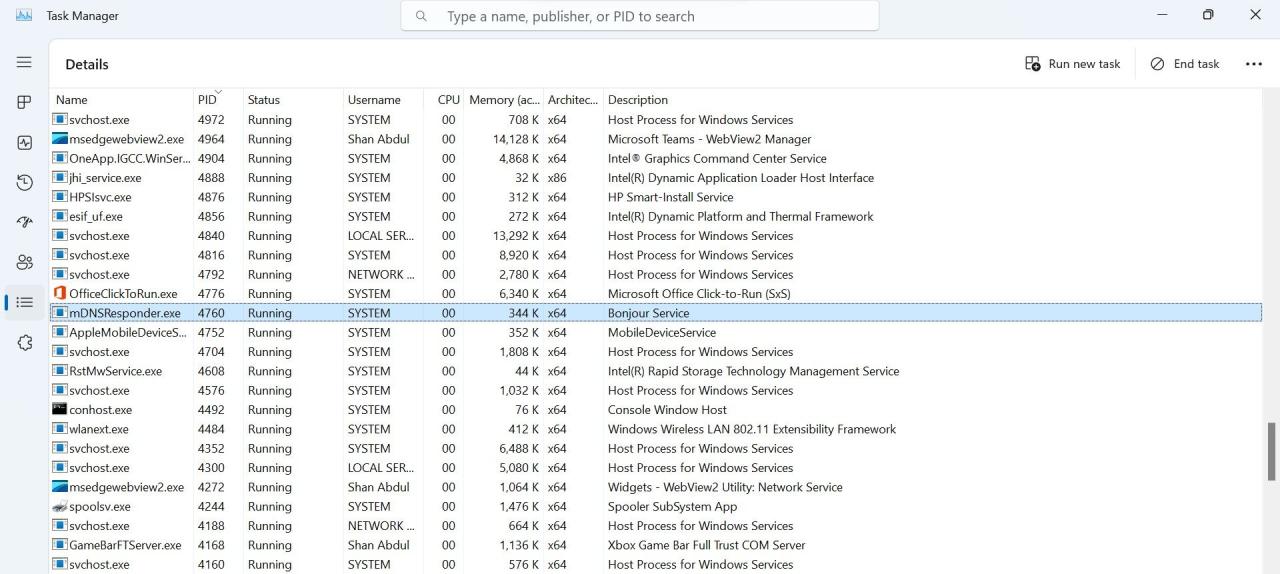

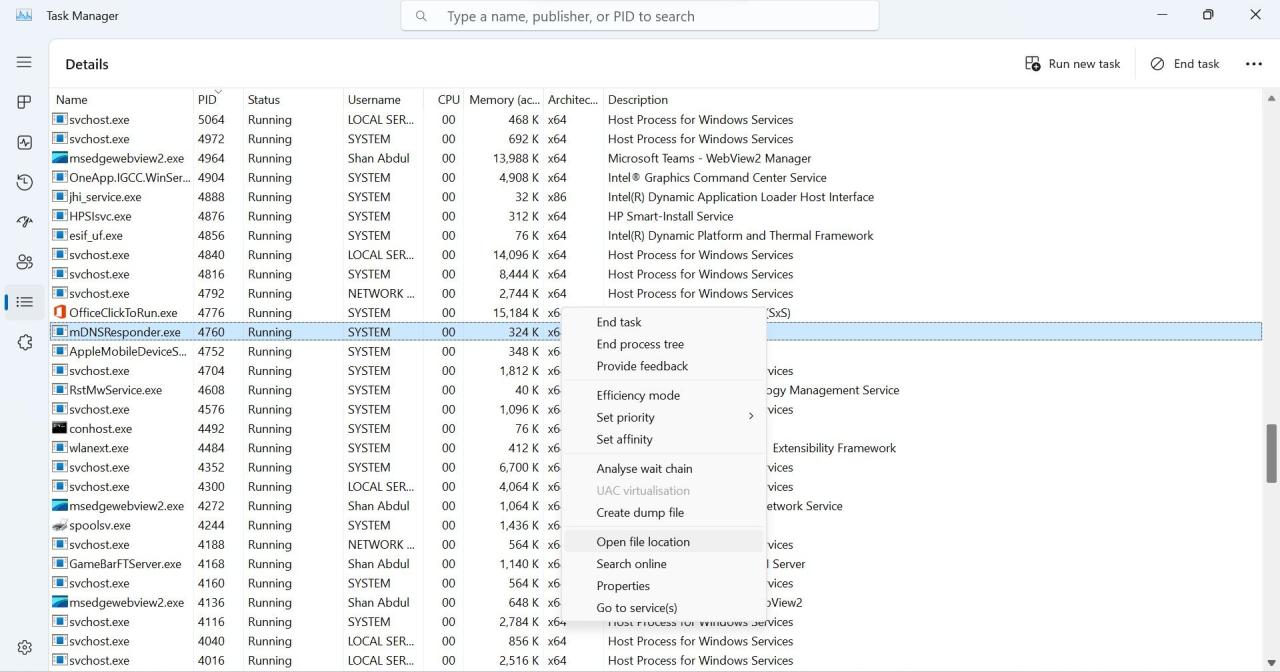

詐欺師があなたのデバイスを盗聴するために使用した可能性のある悪意のあるプログラムを見つけるには、関連するプロセスを特定する必要があります。ここでは、その見つけ方を説明します:

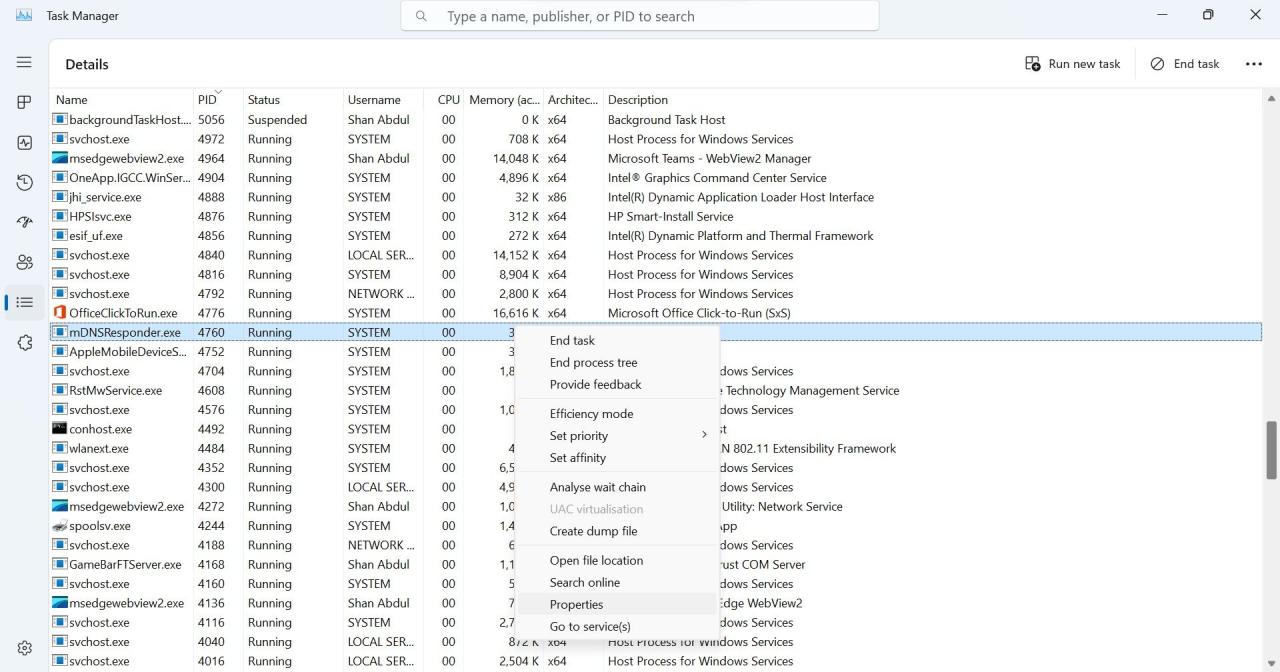

そのプロセスが頻繁に使用するサードパーティのサービスに属している場合は、閉じる必要はありません。しかし、ハッカーは悪意のあるプロセスを装って隠すことができるので、このプロセスがあなたが信じている会社のものであることを確認する必要があります。そこで、疑わしいプロセスを右クリックし、「プロパティ」を選択します。

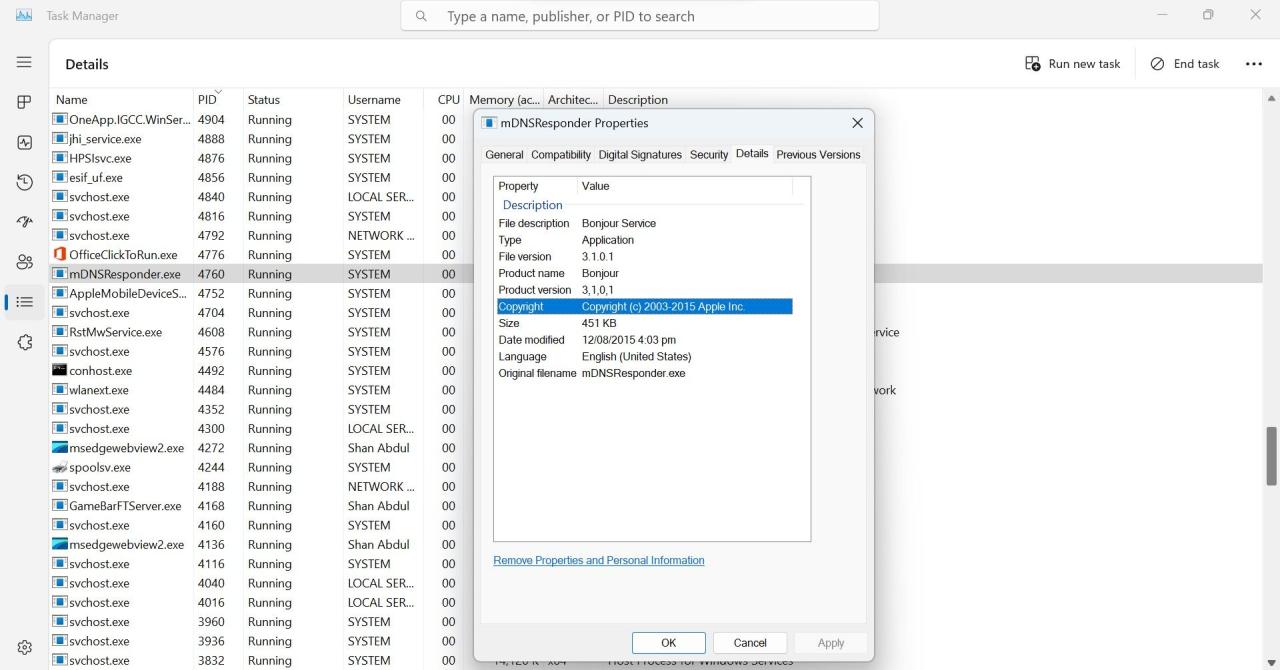

その後、「詳細」タブに移動して、プロセスの詳細情報を確認します。

プロセスの詳細に矛盾がある場合、またはプロセス自体が疑わしいと思われる場合は、関連するプログラムを削除するのが最善です。

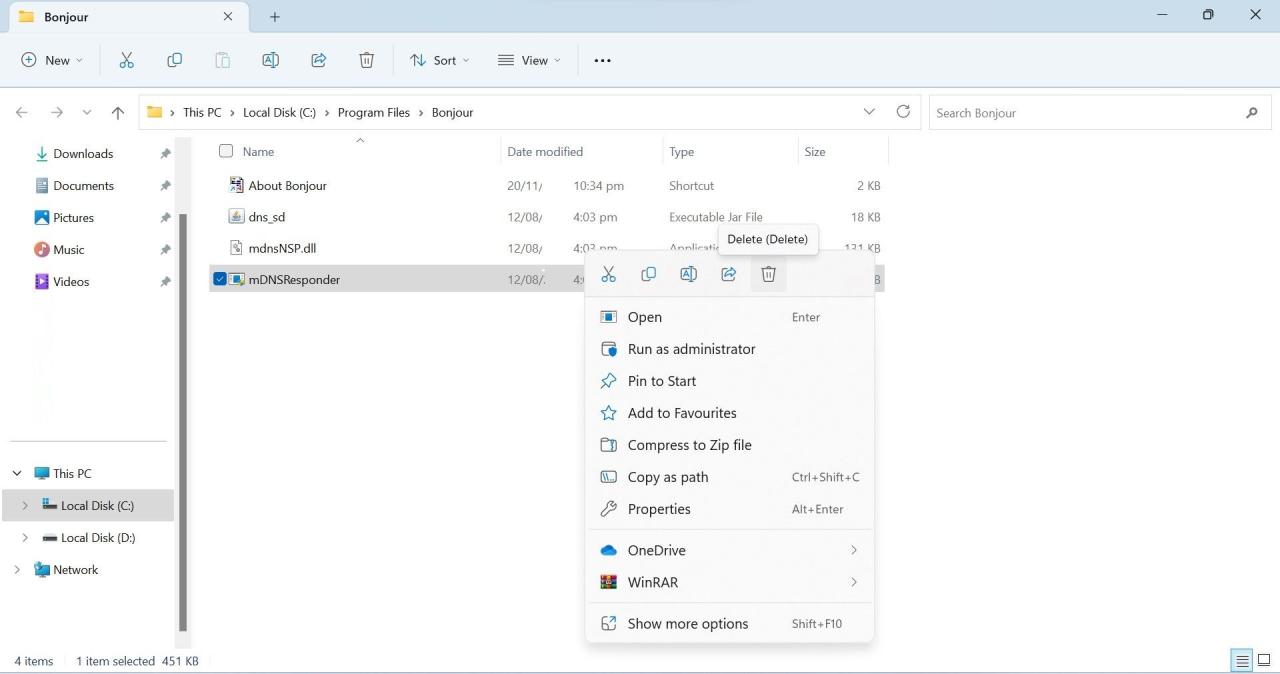

4.不審なプログラムを削除する

これらの不審なプロセスの背後にある悪意のあるアプリを特定し、削除するには、以下の手順に従います:

5.必要なときは専門家の助けを借りる

上記のプロセスに従うことで、悪意のあるプログラムを検出して削除し、それによってハッカーによる個人情報のスパイ行為や盗用を防ぐことができることを期待します。

しかし、ハッカーはnetstatの出力からマルウェアを隠すことができるため、そのようにプログラムすることができることに注意する必要があります。同様に、タスクマネージャに表示されないようにプログラムをコーディングすることも可能です。netstat出力に不審な接続がない、あるいはタスクマネージャに不審なプロセスが見つからないからといって、お使いのデバイスが安全であるとは限りません。

したがって、タスクマネージャでリソースを大量に消費する、システムが遅くなる、不明なアプリがインストールされる、Windows Defenderが頻繁にオフになる、疑わしい新しいユーザーアカウントが作成される、など、ハッキングされたデバイスの兆候がシステムで見られたら、専門家に相談する必要があります。そうして初めて、あなたのデバイスが完全に安全であると確信できるのです。

ハッカーに長い間スパイされないために

Microsoftは、Windowsオペレーティングシステムをより安全にするために常に更新していますが、ハッカーは依然として抜け穴を見つけ、Windowsデバイスに侵入しています。このガイドが、怪しいハッカーがあなたの行動を監視しているかどうかを特定するのに役立つことを期待します。ヒントに従って正しく行動すれば、怪しいアプリを削除し、ハッカーのサーバーへの接続を切断することができます。

もし、まだ不審に思っていて、大切なデータを危険にさらしたくないのであれば、専門家のサポートを受けるべきです。