目次

セキュリティ侵害と聞いて、何を思い浮かべますか?マトリックス風のデジタルテキストで覆われたスクリーンの前に座る悪意あるハッカー?あるいは、地下に住む10代の若者が3週間も日の光を浴びていないとか?世界全体をハッキングしようとする強力なスーパーコンピューターはどうでしょうか?

ハッキングは、パスワードがすべてです。もし誰かがあなたのパスワードを推測することができれば、派手なハッキング技術もスーパーコンピューターも必要ありません。あなたのふりをしてログインするだけです。パスワードが短くて簡単な場合は、ゲームオーバーになります。

ハッカーがあなたのパスワードをハッキングするために使う一般的な手口は8つあります。

1.辞書ハック

一般的なパスワードハッキングの戦術ガイドの最初に紹介するのは、辞書攻撃です。なぜ、辞書攻撃と呼ばれるのでしょうか?それは、定義された"辞書"にあるすべての単語をパスワードに対して自動的に試行するからです。この辞書は、厳密には学校で使用したものではありません。

いいえ、この辞書は、実際には、最も一般的に使用されるパスワードの組み合わせが含まれる小さなファイルです。123456、qwerty、password、iloveyou、そして定番のhunter2が含まれています。

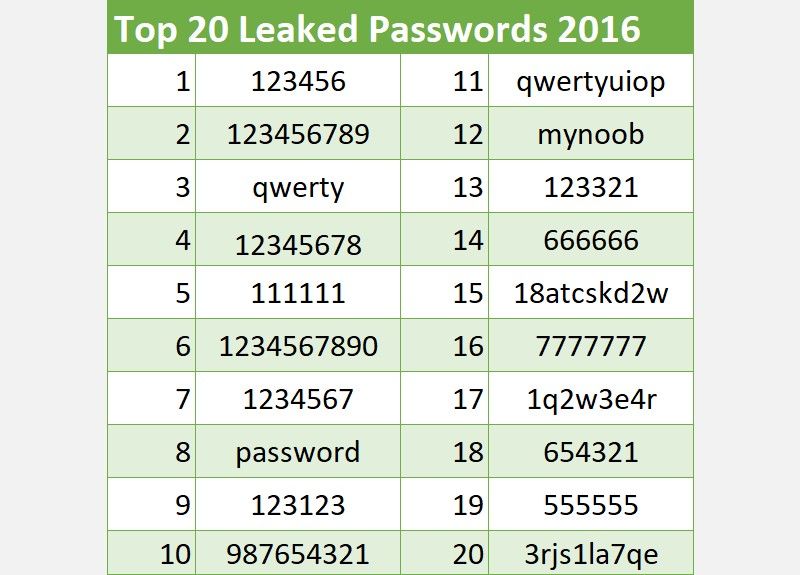

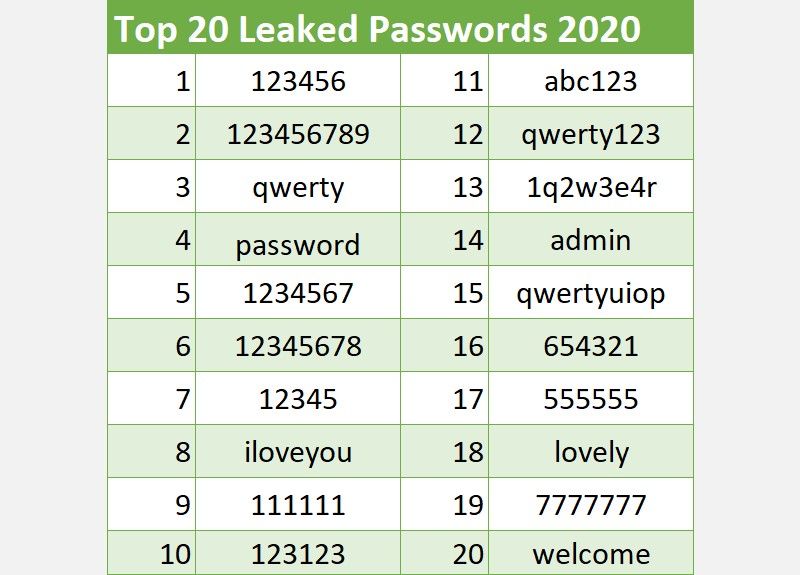

上の表は、2016年に最も多く流出したパスワードの詳細です。下の表は、2020年に最も流出したパスワードの詳細です。

この2つの類似性に注意し、これらの信じられないほど単純なオプションを使用しないように注意してください。そして、なぜこの流出したパスワードリストが2020年以降更新されていないのか不思議に思っている人のために、それは単に弱くてひどいパスワードが同じままであり、ただ少し順番が違うだけだからです。長い話ですが、もし誰かにあなたのパスワードを知られたくなければ、これらのパスワードは決して使わないでください。

- 長所。高速で、通常、ひどく保護されたアカウントのロックを解除することができます。

- 短所:少し強めのパスワードでも、安全性は保たれる。

- 安全性を保つ。パスワード管理アプリと組み合わせて、各アカウントに単一の強力なパスワードを使用します。パスワード管理アプリを使えば、他のパスワードをリポジトリに保存することができます。そうすれば、どのサイトでもとんでもなく強力なパスワードを1つだけ使えるようになります。Google Chromeにはパスワード管理アプリが内蔵されていますが、スタンドアロン型のパスワード管理アプリの方がより安全だと言われています。

2.ブルートフォース

ブルートフォース(総当り)攻撃は、攻撃者があらゆる文字の組み合わせを試して、パスワードを推測しようとする攻撃です。試行されるパスワードは、大文字、小文字、円周率の小数、ピザの注文など、複雑さの規則の仕様に一致します。

ブルートフォース攻撃では、最もよく使われる英数字の組み合わせも最初に試されます。先に挙げたパスワードのほか、1q2w3e4r5t、zxcvbnm、qwertyuiopなどがこれにあたります。この方法では、パスワードの解読に非常に長い時間がかかることがありますが、これはパスワードの複雑さに完全に依存します。

- 長所理論的には、あらゆる組み合わせを試すことで、あらゆるパスワードを解読することができる。

- 短所:パスワードの長さと難易度によっては、非常に長い時間がかかる。また、$, &, {, ]などの変数を入れると、パスワードの解読が非常に困難になります。

- 安全にお使いください。また、可能であれば、複雑さを増すために余分な記号を導入してください。

3.フィッシング

これは厳密にはハッキングではありませんが、フィッシングやスピアフィッシングの餌食になると、たいてい悪い結果になります。一般的なフィッシングメールは、世界中のあらゆるインターネットユーザーに対して何十億通も送信されており、誰かのパスワードを知るための最も一般的な方法の一つであることは間違いありません。

フィッシングメールは、一般的に次のような仕組みになっています。

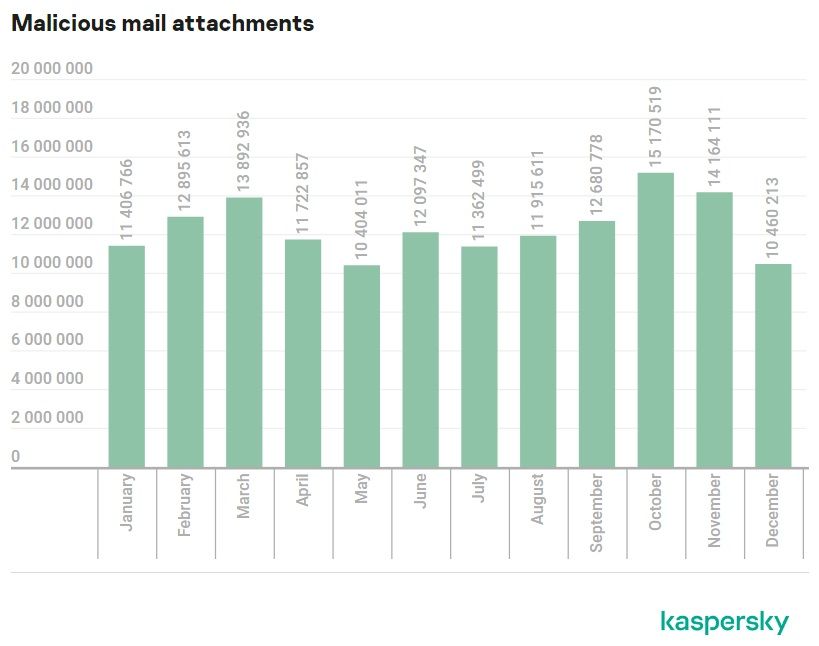

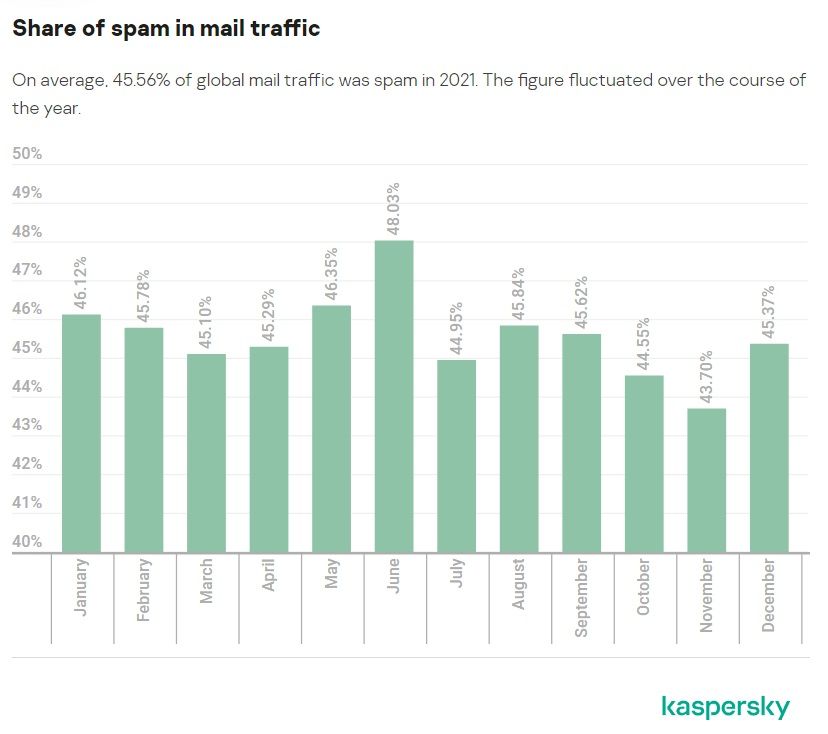

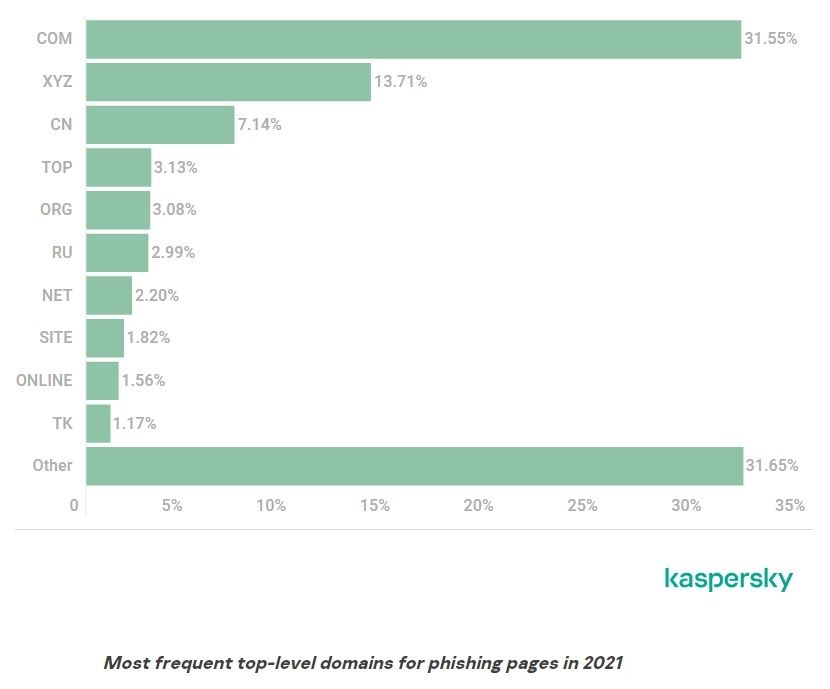

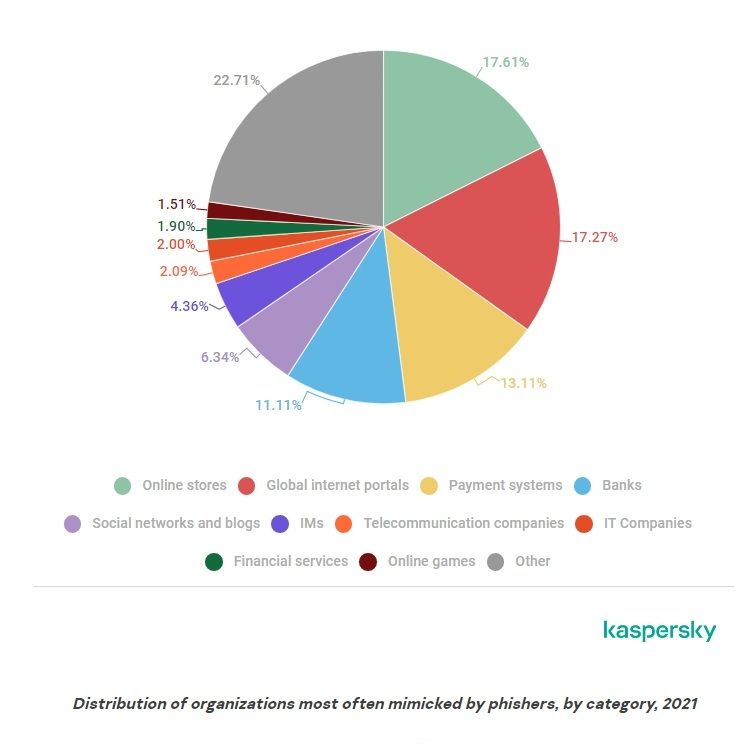

世界中で毎日送信されるスパムの量は依然として多く、全世界で送信される電子メールの半分以上を占めています。さらに、悪意のある添付ファイルの量も多く、カスペルスキーは2021年に1億4800万件以上の悪意のある添付ファイルをブロックしています。さらに、Kaspersky'のAnti-Phishingシステムは、さらに2億5300万件のフィッシングリンクをブロックしています。これはカスペルスキーだけの話なので、実際の数値はもっと高いことをお忘れなく。

画像4枚 Credit to Kaspersky Spam and Phishing report 2021

Credit to Kaspersky Spam and Phishing report 2021 Credit to Kaspersky Spam Phishing report 2021

Credit to Kaspersky Spam Phishing report 2021 Credit Kaspersky Spam Phishing report 2021

Credit Kaspersky Spam Phishing report 2021 Credit to Kaspersky Spam and Phishing report 2021

Credit to Kaspersky Spam and Phishing report 2021

2017年当時、フィッシングの最大の誘い文句は偽の請求書でした。しかし、2020年、COVID-19のパンデミックは、新たなフィッシングの脅威を提供しました。2020年4月、多くの国がパンデミックロックダウンに突入して間もなく、GoogleはCOVID-19をテーマにした悪質なスパムメールやフィッシングメールを1日あたり1800万通以上ブロックしていることを発表しました。これらのメールの膨大な数は、政府または医療機関の公式ブランディングを正当性のために使用し、被害者を不意打ちします。

- 長所ユーザーはパスワードを含むログイン情報を文字通り渡す— 比較的高いヒット率、スピアフィッシング攻撃で特定のサービスや特定の人物に合わせることが容易。

- 短所:スパムメールは簡単にフィルタリングされ、スパムのドメインはブラックリスト化され、Googleなどの主要プロバイダーは常に保護機能を更新しています。

- 安全な生活を送るためにスパムメールに対して懐疑的になり、スパムフィルターを最高設定にするか、プロアクティブなホワイトリストを使用する。また、リンクチェッカーを使用して、メールのリンクが正当なものであるかどうかを確認してからクリックしましょう。

4.ソーシャルエンジニアリング

ソーシャルエンジニアリングは、基本的に画面から離れた現実世界でのフィッシングです。

セキュリティ監査の中核となるのは、従業員全体が何を理解しているかを把握することです。例えば、あるセキュリティ会社が監査先の企業に電話をかけます。攻撃者は電話口で、自分は新しいオフィスの技術サポートチームであり、何か特定のもののために最新のパスワードが必要であると言います。

無防備な人は、間髪入れずに鍵を渡してしまうかもしれません。

恐ろしいのは、これがよく効くということです。ソーシャルエンジニアリングは何世紀も前から存在します。安全な場所に入るために二枚舌を使うことは、よくある攻撃方法であり、教育によってのみ防げるものです。なぜなら、攻撃は常にパスワードを直接要求してくるとは限らないからです。偽の配管工や電気技師が安全な建物への入館を求めるなどということもあり得ます。誰かが「騙されてパスワードを教えてしまった」と言う場合、それはソーシャルエンジニアリングの結果であることが多いのです。

- 長所熟練したソーシャルエンジニアは、様々なターゲットから価値の高い情報を引き出すことができる。ほとんど誰に対しても、どこでも展開できる。非常にステルス性が高く、専門家はパスワードの推測に役立つ情報を抽出することに長けている。

- 短所:ソーシャル・エンジニアリングに失敗すると、攻撃が差し迫っているという疑惑が生じ、正しい情報を入手できたかどうかがわからなくなる可能性がある。

- 安全であること。これは厄介な問題です。ソーシャル・エンジニアリングが成功すると、何か問題があると気づいたときには、攻撃が完了していることになります。教育とセキュリティに対する意識向上は、攻撃緩和の中核となる戦術です。また、後で悪用される可能性のある個人情報を投稿しないようにしましょう。

5.レインボーテーブル

レインボーテーブルとは、通常、オフラインで行われるパスワード攻撃です。例えば、攻撃者はユーザー名とパスワードのリストを取得しましたが、それらは暗号化されています。暗号化されたパスワードはハッシュ化されています。つまり、元のパスワードとは全く違うものに見えるということです。

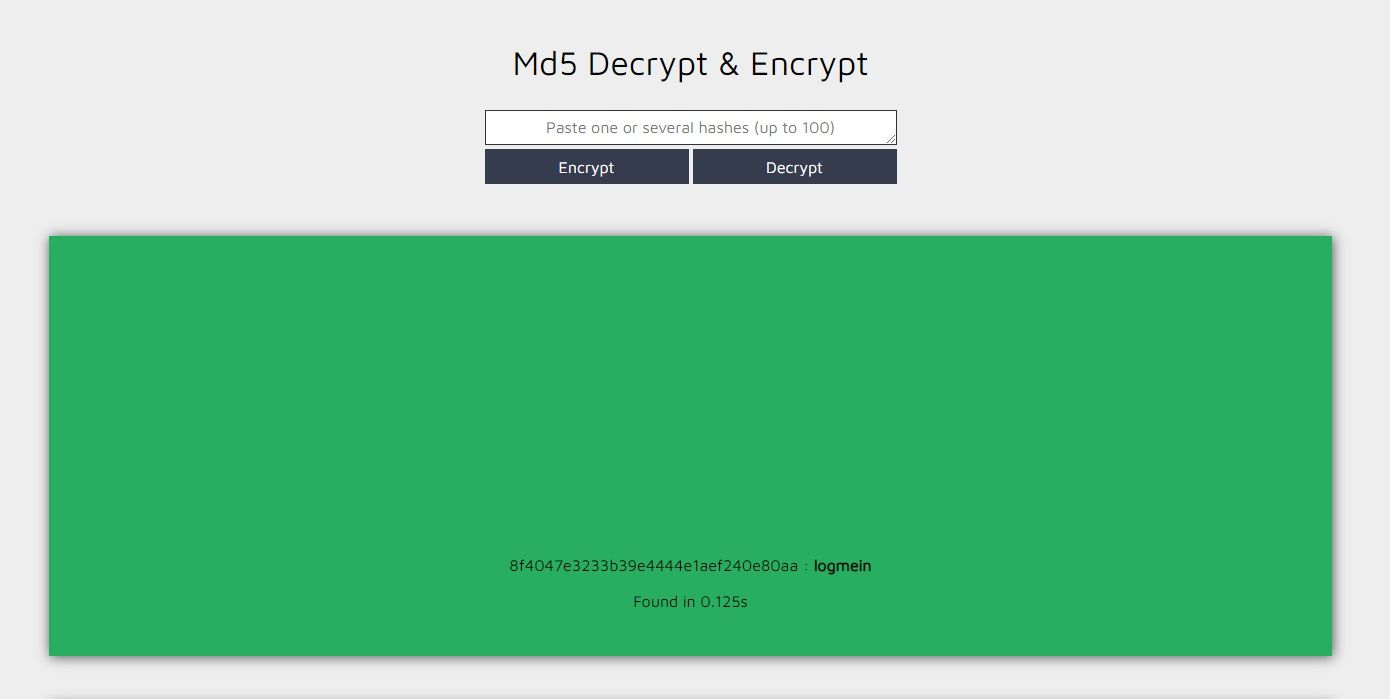

例えば、あなたのパスワードは(そうでないことを祈ります!)logmeinです。このパスワードの既知の MD5 ハッシュは "8f4047e3233b39e44e1aef240e80aa." です。

しかし、ある種のケースでは、攻撃者は平文のパスワードのリストをハッシュアルゴリズムで実行し、その結果を暗号化されたパスワードファイルと比較します。他のケースでは、暗号化アルゴリズムが脆弱で、ほとんどのパスワードはMD5のようにすでにクラックされています(それゆえ、私たちは"logmein."の特定のハッシュを知っているわけです)。

そこで、レインボーテーブルの出番となるわけです。何十万もの潜在的なパスワードを処理し、その結果のハッシュを照合する代わりに、レインボーテーブルは事前に計算されたアルゴリズム固有のハッシュ値の巨大な集合です。レインボーテーブルを使用すると、ハッシュ化されたパスワードを解読する時間が劇的に短縮されます。ハッカーは、何百万通りもの組み合わせがあらかじめ用意されたレインボーテーブルを購入することができます。

- 長所短時間で複雑なパスワードを解読できる。ハッカーに特定のセキュリティシナリオについて多くの力を与える。

- 短所:膨大な(時にはテラバイト級の)レインボーテーブルを保存するために、膨大な容量が必要である。また、攻撃者はテーブルに含まれる値に制限される(そうでない場合は、別のテーブル全体を追加する必要がある)。

- 安全であること。もう一つ厄介なことがあります。レインボーテーブルには様々な攻撃の可能性があります。パスワードのハッシュ化アルゴリズムにSHA1やMD5を使用しているサイトは避けてください。また、短いパスワードや使用できる文字を制限しているサイトも避けてください。常に複雑なパスワードを使用すること。

6.マルウェア/キーロガー

ログイン情報を紛失するもう一つの確実な方法は、マルウェアに感染することです。マルウェアはどこにでも存在し、甚大な被害をもたらす可能性があります。キーロガーが搭載されたマルウェアの場合、あなたのアカウントすべてが危険にさらされる可能性があります。

あるいは、マルウェアが個人情報を特に狙ったり、リモートアクセス型のトロイの木馬を導入して認証情報を盗み出したりすることもあります。

- 長所数千のマルウェアの亜種があり、その多くはカスタマイズ可能で、配信方法も簡単です。多くのターゲットが少なくとも1つの亜種に感染する可能性が高い。検出されない可能性があり、個人情報やログイン情報をさらに収集することができる。

- 短所:マルウェアが動作しない、またはデータにアクセスする前に隔離される可能性がある、データが有用である保証はない。

- 安全を確保するウイルス対策ソフトやマルウェア対策ソフトをインストールし、定期的に更新する。ダウンロード元を慎重に検討する。バンドルウェアなどを含むインストールパッケージはクリックしない。悪質なサイトには近づかない(言うは易く行うは難し)。スクリプトブロッキングツールを使用して、悪意のあるスクリプトを阻止する。

7.スパイダー行為

スパイダリングは、辞書攻撃と関連しています。ハッカーが特定の機関や企業をターゲットにした場合、その企業に関連する一連のパスワードを試すかもしれません。ハッカーは、関連する一連の用語—を読んで照合したり、検索スパイダーを使用して、その作業を行うことができます。

spider"という言葉を聞いたことがあるかもしれません。この検索スパイダーは、インターネットを這い回り、検索エンジンのためにコンテンツをインデックス化するスパイダーと極めてよく似ています。そして、カスタムワードリストをユーザーのアカウントに対して使用し、一致するものを見つけようとします。

- 長所組織内の高位な人物のアカウントを解除できる可能性がある。比較的簡単で、ディクショナリーアタックに新たな一面を加えることができる。

- 短所:組織のネットワークセキュリティが適切に設定されている場合、実を結ばない可能性がある。

- 安全性を確保する。繰り返しになりますが、パスワードはランダムな文字列で構成され、あなたのペルソナ、ビジネス、組織などにリンクしない、強力で単一用途のものだけを使用してください。

8.ショルダーサーフ

最後の選択肢は、最も基本的なものの一つです。もし、あなたがパスワードを入力しているときに、誰かがあなたの肩越しに見たらどうでしょう?

ショルダーサーフィンは少しばかげたことのように聞こえますが、実際に起こります。もし、あなたが繁華街のカフェで働いているのであれば

- 長所パスワードを盗むためのローテクノロジーアプローチ。

- 短所:パスワードを解読する前に標的を特定する必要がある。

- 安全に過ごすためにパスワードを入力するときは、周囲の人の様子をよく見てください。キーボードを覆い、入力中のキーが見えないようにする。

常に強力でユニーク、かつ一回しか使えないパスワードを使用する。

では、どうすればハッカーにパスワードを盗まれないようにできるのでしょうか?簡単に言うと、「100%安全とは言い切れない」ということです。ハッカーがデータを盗むために使用するツールは常に変化しており、パスワードを推測したり、パスワードをハックしたり、あるいは誰かのパスワードを知るためのビデオやチュートリアルは無数に存在します。

ひとつだけ確かなことは、強力でユニーク、かつ一回しか使わないパスワードを使うことは、決して損にはならないということです。